12 августа 2019

Утечка трафика — реальная угроза? Выжимаем максимум информации из дампа

В современных реалиях подавляющая часть как рабочего времени человека, так и его досуга неразрывно связана со всемирной паутиной. Больше половины населения земного шара теперь онлайн. Ежедневно передается огромное количество трафика. Что же будет, если он попадет в руки злоумышленника?

Если проанализировать трафик, передаваемый и получаемый за день, то можно извлечь из него огромное количество информации. Что именно можно выяснить? Действия в сети, все посещаемые ресурсы, в некоторых случаях даже чувствительную информацию. Однако так ли легко получить доступ к данным интернет-серфинга? Чаще всего ответом будет: «нет».

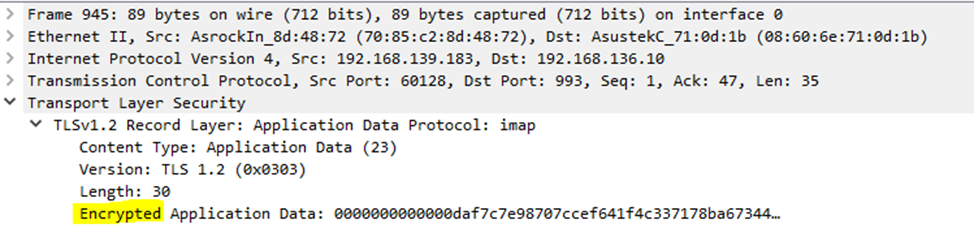

Сейчас большинство веб-ресурсов использует защищенное соединение, которое делает невозможным извлечения передаваемых/получаемых данных без наличия ключа (если же к злоумышленнику каким-либо способом попал этот ключ, то соединение будет скомпрометировано).

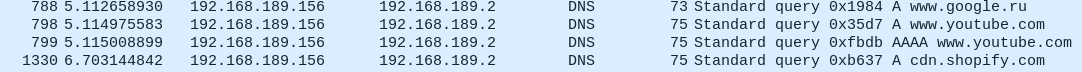

Даже при таком раскладе может быть извлечена полезная нагрузка. В нее войдет количество посещений различных ресурсов, их перечень, который может быть получен на основании DNS-запросов, время посещения и т. д. Такая информация будет полезна организациям, занимающимся рекламой и продвижением.

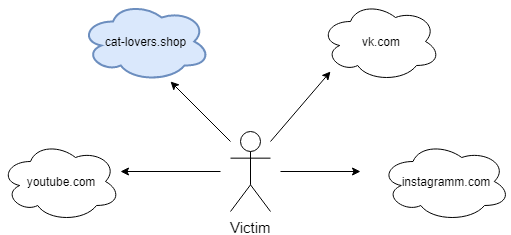

Также с помощью анализа DNS-запросов можно составить карту посещаемых сайтов, которую в последствии можно использовать для подготовки и проведения фишинговой атаки.

Таким образом, мы можем предположить, что жертва любит котиков и вещи с ними связанные. Данный факт можно использовать для атаки методом социальной инженерии. А список посещаемых ресурсов поможет атакующему создать шаблоны для таргетированной фишинговой атаки.

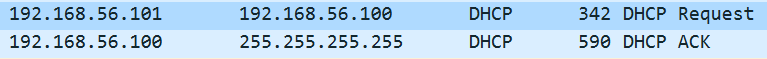

Кроме пользовательских данных могут быть получены представления об инфраструктуре IP-сети, MAC-адреса и имена хостов, информация о DHCP-, DNS-, FTP-, SMTP- серверах.

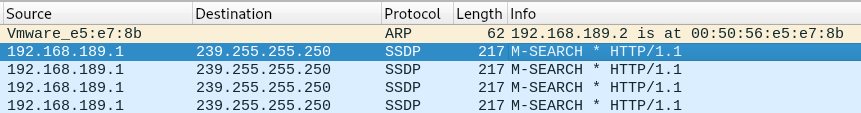

Кроме того, многие устройства могут рассылать «broadcast» запросы, использовать специальные протоколы, например, SSDP. Анализируя трафик SSDP, можно получить представление об инвентарном составе сети.

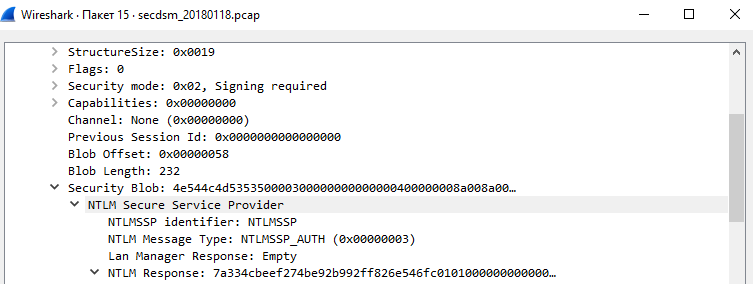

Пожалуй, самым опасным из того, что может быть получено из сетевого дампа, в котором осуществляется доступ только по шифрованным каналам, будет NTLM-хэш. Всем хорошо известная атака Pass the Hash требует всего лишь наличие логина и этого самого извлеченного из трафика хэша для успешной аутентификации атакующего в сети, использующей Active Directory.

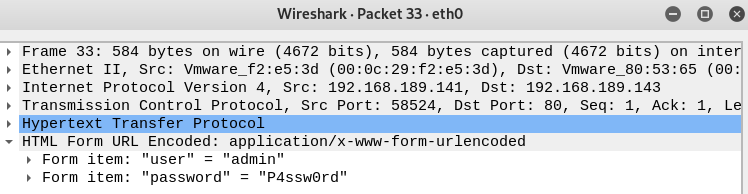

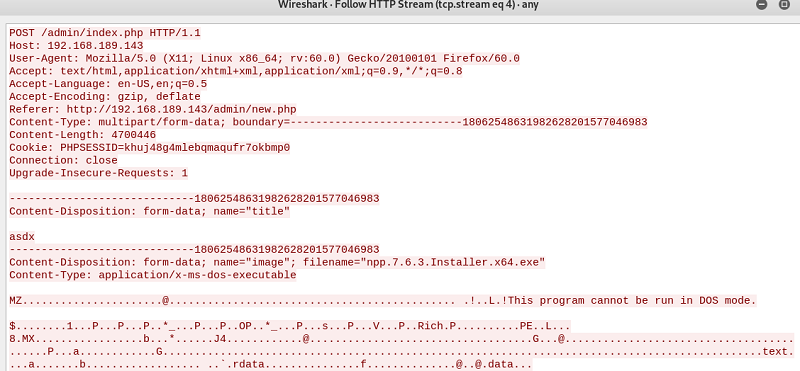

Что же касается нешифрованного трафика, тут все совсем плохо (или хорошо, смотря для кого). В случае передачи данных без использования SSL/TLS можно извлечь огромное количество информации. Данные учетных записей, кредитных карт, передаваемых пользователями, могут оказаться в руках злоумышленника.

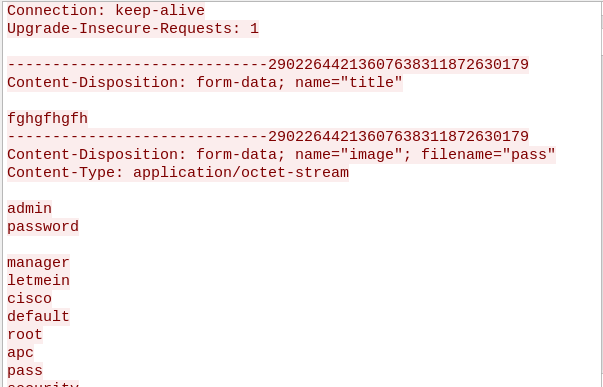

Из обычного HTTP-запроса может быть извлечен передаваемый текстовый файл. Например, передадим словарик для брута паролей. Т.к. данный файл формата txt, то мы с легкостью и без каких-либо усилий увидим его содержимое.

Чуть посложнее может обстоять дело с картинками, особенно большого размера. Но и тут собрав воедино передаваемые данные, убрав лишнюю информацию, типа заголовков, мы можем извлечь исходное изображение.

То же относится и к архивам, исполняемым файлам и т. д.

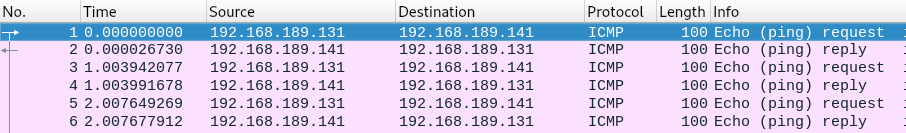

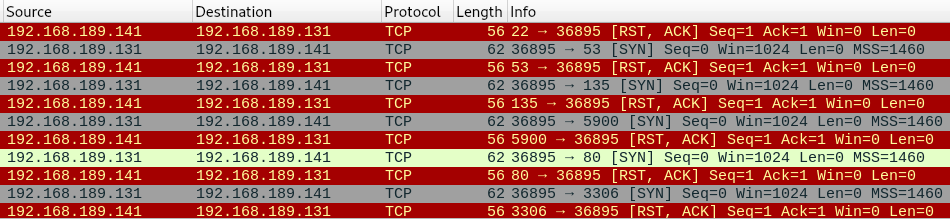

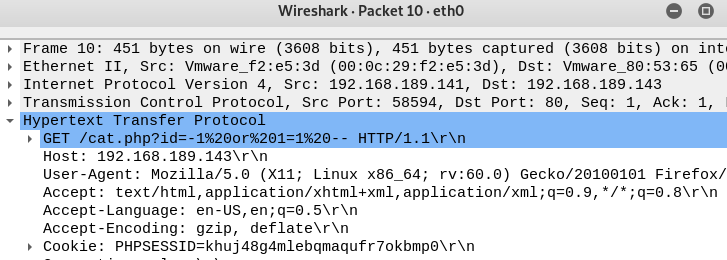

Но анализом сетевого дампа занимаются не только злоумышленники. На его основе могут быть устранены возникающие проблемы в сети, выяснена их первопричина, могут детектироваться атаки сетевого и канального уровня, такие как ARP-spoofing и IP-spoofing, сетевые сканирования.

С легкостью детектируются и атаки на уровне приложений, т.к. возможно увидеть и проанализировать вектор, используемый атакующим.

В заключение можно с уверенностью сказать, что утечка трафика влечет за собой крупномасштабное раскрытие конфиденциальной информации, затрагивающее как пользователей, так и информационную систему в целом.

Наталия Ходукина

Специалист по управлению уязвимостями, Акрибия

Специалист по управлению уязвимостями, Акрибия

Другие публикации по теме