28 апреля 2023

Нас взломали, что делать? Краткий гайд по реагированию на инциденты

Любая компания, даже использующая множество различных средств защиты информации, может стать жертвой инцидента информационной безопасности. Это доказывает прошедший год: взламывали Яндекс, утекал LastPass, шифровали банк в Замбии. И это далеко не полный перечень.

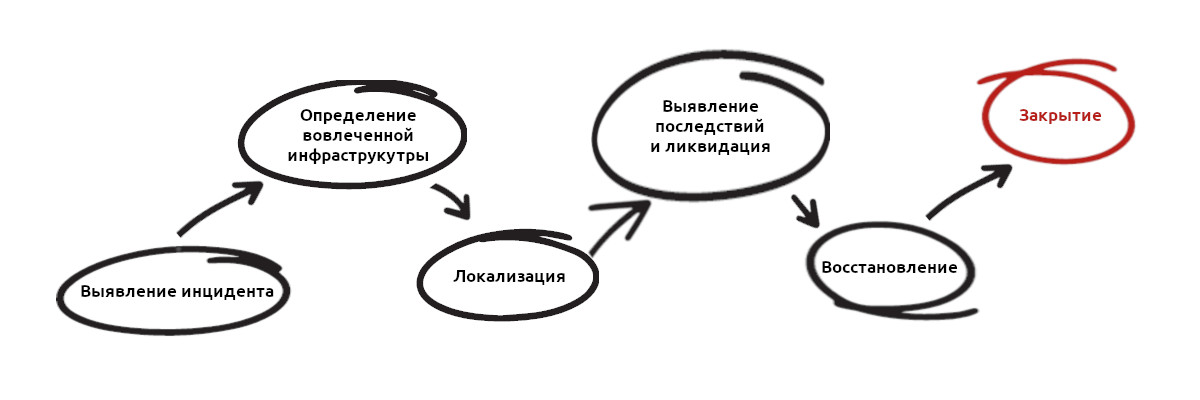

Но что делать в случае наступления инцидента? Давайте кратко разберем этапы реагирования.

Выявление инцидента

Самый первый этап — выявление инцидента. Зачастую осуществляется либо группой мониторинга на основании различных признаков, либо «по результатам» инцидента: зашифрованные серверы, потеря доступа к инфраструктуре, письмо от злоумышленников с доказательствами и требованиями выплаты, либо заголовок в СМИ с названием компании и фразой «была взломана».

На данном этапе осуществляется подтверждение инцидента, если последствия ещё неизвестны, либо данный этап сразу перетекает в следующий: определение вовлеченной инфраструктуры.

Разумеется, не стоит забывать о необходимости уведомления компетентных органов, а также партнеров или клиентов организации, если инцидент затрагивает их данные.

На данном этапе осуществляется подтверждение инцидента, если последствия ещё неизвестны, либо данный этап сразу перетекает в следующий: определение вовлеченной инфраструктуры.

Разумеется, не стоит забывать о необходимости уведомления компетентных органов, а также партнеров или клиентов организации, если инцидент затрагивает их данные.

Определение вовлеченной инфраструктуры

На данном этапе определяется, какие системы и узлы затронуты в результате инцидента. Утечка базы данных не обязательно означает, что злоумышленники, получив доступ в сеть, атаковали исключительно СУБД. В общем случае атака проходит в несколько этапов. Согласно Mitre ATT&CK, их 14:

Разведка

Подготовка ресурсов

Первоначальный доступ

Атака/заражение

Закрепление

Повышение привилегий

Уклонение от защиты

Доступ к учетным данным

Разведка инфраструктуры

Распространение внутри организации

Сбор информации о хранимых данных

Контроль инфраструктуры

Кража информации

Целевое воздействие (атака)

Например, одна из ранних атак LockBit до процесса шифрования в весьма упрощенном виде выглядела следующим образом:

Получение первоначального доступа через покупку ранее взломанных учетных записей VPN

Подключение к рабочей станции и запуск скриптов для отключения антивирусной защиты и загрузки кейлоггера

С использованием полученных данных осуществляется атака и шифрование хостов

Для определения всей инфраструктуры, которую затронул инцидент, используется анализ сохранившихся журналов регистрации событий, анализ трафика и так далее.

В ходе работ важно не удалить и не перезаписать ту информацию, которая может помочь в расследовании причин инцидента.

В ходе работ важно не удалить и не перезаписать ту информацию, которая может помочь в расследовании причин инцидента.

Локализация

На данном этапе осуществляется локализация инцидента — комплекс действий, направленных на остановку дальнейшего распространения вредоносной активности по сети. Это может включать в себя отключение части ресурсов от общей сети, ограничение доступа в сеть Интернет, отключение каких-либо узлов, блокировка учетных записей и так далее. Работы выполняются с учетом требований инфраструктуры: если какие-то системы не должны останавливаться/выключаться, то при локализации это необходимо учитывать.

Итогом этапа является остановка развития инцидента, прекращение либо ограничение доступа злоумышленников к инфраструктуре организации.

Стоит учитывать, что до завершения стадии локализации инцидента, список атакованных узлов может увеличиваться, если действовать недостаточно оперативно.

Чем быстрее начинается процесс локализации инцидента, тем больше шансов свести ущерб к минимуму

Выявление последствий и ликвидация

После остановки развития инцидента выполняется анализ последствий: владельцы систем определяют, какой ущерб нанесен. В каких-то ситуациях все довольно очевидно, в иных требуется проводить аудит различных узлов для обнаружения зловредных файлов, модифицированных файлов, изменившихся настроек, проверять корректность работы служб и так далее.

Во время ликвидации выполняются работы по восстановлению инфраструктуры для возобновления нормальной работы. Они могут включать в себя восстановление из бэкапов, удаление зловредных файлов и задач, смена паролей учетных записей и так далее. На данном этапе необходимо сразу же закрыть точки проникновения злоумышленника в сеть: отключение неиспользуемых служб, установка обновлений, перенастройка средств защиты и прочее.

Важно тщательно подойти к данному этапу, иначе существует вероятность возникновения повторного инцидента сразу после восстановления пораженных систем.

Во время ликвидации выполняются работы по восстановлению инфраструктуры для возобновления нормальной работы. Они могут включать в себя восстановление из бэкапов, удаление зловредных файлов и задач, смена паролей учетных записей и так далее. На данном этапе необходимо сразу же закрыть точки проникновения злоумышленника в сеть: отключение неиспользуемых служб, установка обновлений, перенастройка средств защиты и прочее.

Важно тщательно подойти к данному этапу, иначе существует вероятность возникновения повторного инцидента сразу после восстановления пораженных систем.

Закрытие инцидента

При закрытии инцидента решаются 2 важные задачи:

- Оценка ущерба, финансового и репутационного;

- Так называемые «Lessons Learned» — анализ собранных данных о причинах инцидента, цепочке воздействия и реализация мер по недопущению подобных событий в будущем.

Последний этап скорее организационный, чем технический. Цель его — определить дальнейшие шаги по повышению устойчивости компании к аналогичным инцидентам, а также иным негативным событиям. При слаженной работе ИТ, ИБ и лиц, принимающих решения, компания выйдет из инцидента с минимальным ущербом, а также учтет предыдущие недоработки и повысит уровень защищенности.

Надеемся, что данная статья никогда Вам не пригодится!

Если вы подверглись атаке или у вас произошел инцидент ИБ, команда Acribia.SOC готова оказать экстренную помощь.

Филипп Заболотный

Архитектор SOC, Акрибия

Архитектор SOC, Акрибия

Другие публикации по теме