23 апреля 2020

Обзор проекта новой методики моделирования угроз безопасности информации

9 апреля на сайте ФСТЭК России был опубликован проект «Методики определения угроз безопасности информации в информационных системах». Методика может стать первым за последние 12 лет официально принятым документом, описывающим порядок моделирования и определения актуальности угроз безопасности информации. С учетом того, что определение угроз безопасности является основополагающим мероприятием при построении любой системы защиты, важность Методики переоценить сложно.

В своей статье мы хотим рассмотреть и оценить новый подход регулятора к моделированию угроз, а также ответить на следующий вопрос – насколько такой подход отвечает текущим реалиям в области информационной безопасности.

В своей статье мы хотим рассмотреть и оценить новый подход регулятора к моделированию угроз, а также ответить на следующий вопрос – насколько такой подход отвечает текущим реалиям в области информационной безопасности.

Как сейчас регулируется вопрос моделирования угроз?

Определение актуальных угроз безопасности информации требуется для самых разнообразных объектов: ИСПДН, ГИС, АСУ ТП, значимые объекты КИИ, ИС финансовых организаций (далее при совместном упоминании – «информационные системы»). Следовательно, обработка информации с использованием таких объектов требует четкого понимания кто (или что) и каким образом может стать причиной нарушения информационной безопасности.

Вместе с тем, единственным действующим на сегодняшний день документом в области моделирования угроз безопасности является «Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных», выпущенная в далеком 2008 году. Помимо преклонного возраста, данный документ может похвастаться рядом моментов, свидетельствующих о том, что он, к сожалению, давно потерял свою актуальность и продолжает использоваться только по причине отсутствия какой-либо замены. Жесткая привязка к персональным данным, использование показателя исходной защищенности системы, в качестве фактора, влияющего на определение актуальности угроз, отсутствие какого-либо разделения ответственности в вопросах моделирования угроз безопасности при использовании внешних хостингов – лишь часть огрехов, которые продолжают обсуждаться ИБ-сообществом.

В такой ситуации обладателям информации (операторам) приходится импровизировать, самостоятельно «дорабатывая» документ для собственных нужд. Такой подход, во-первых, не является абсолютно легальным (в своих приказах ФСТЭК настаивает на использование разработанных ими методических документов для определения угроз безопасности), а во-вторых, представляет весьма нетривиальную задачу, особенно при отсутствии соответствующего опыта у исполнителя. В связи с этим, новая Методика должна стать если и не панацеей, то инструментом, значительно упрощающим процесс моделирования угроз информационной безопасности.

Определение актуальных угроз безопасности информации требуется для самых разнообразных объектов: ИСПДН, ГИС, АСУ ТП, значимые объекты КИИ, ИС финансовых организаций (далее при совместном упоминании – «информационные системы»). Следовательно, обработка информации с использованием таких объектов требует четкого понимания кто (или что) и каким образом может стать причиной нарушения информационной безопасности.

Вместе с тем, единственным действующим на сегодняшний день документом в области моделирования угроз безопасности является «Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных», выпущенная в далеком 2008 году. Помимо преклонного возраста, данный документ может похвастаться рядом моментов, свидетельствующих о том, что он, к сожалению, давно потерял свою актуальность и продолжает использоваться только по причине отсутствия какой-либо замены. Жесткая привязка к персональным данным, использование показателя исходной защищенности системы, в качестве фактора, влияющего на определение актуальности угроз, отсутствие какого-либо разделения ответственности в вопросах моделирования угроз безопасности при использовании внешних хостингов – лишь часть огрехов, которые продолжают обсуждаться ИБ-сообществом.

В такой ситуации обладателям информации (операторам) приходится импровизировать, самостоятельно «дорабатывая» документ для собственных нужд. Такой подход, во-первых, не является абсолютно легальным (в своих приказах ФСТЭК настаивает на использование разработанных ими методических документов для определения угроз безопасности), а во-вторых, представляет весьма нетривиальную задачу, особенно при отсутствии соответствующего опыта у исполнителя. В связи с этим, новая Методика должна стать если и не панацеей, то инструментом, значительно упрощающим процесс моделирования угроз информационной безопасности.

Ключевые особенности новой методики

Область применения Методики

Первой и одной из наиболее важных отличительных черт новой Методики является область ее применения, которая теперь не ограничивается лишь ИСПДн. Документ должен использоваться для определения угроз безопасности информации при ее обработке с использованием любых объектов, требования по защите к которым утверждены ФСТЭК. К таким объектам, как упоминалось ранее, относятся значимые объекты КИИ, ИСПДн, ГИС и иные типы систем.

Помимо этого, документ прямо предусматривает возможность разработки и использования отраслевых/ведомственных/корпоративных методик, учитывающих особенности функционирования объектов. Какой-либо порядок разработки и согласования «дочерних» методик не предусмотрен, единственное требование – они не должны противоречить положениям Методики.

Использование БДУ ФСТЭК при моделировании угроз безопасности

Основным источником информации об угрозах станет БДУ ФСТЭК, а также базовые и типовые модели угроз безопасности. Если для значимых объектов КИИ и ГИС такой подход предполагался и ранее, то вопрос использования (или неиспользования) БДУ по отношению к ИСПДн теперь получил однозначный ответ.

Такой подход выглядит вполне логичным, если бы не одно «но». Дело в том, что разнообразие «базовых и типовых моделей угроз» на сегодняшний день оставляет желать лучшего – в свободном доступе опубликован лишь один документ, попадающий под это описание, да и тот представляет собой выписку и нацелен на все те же ИСПДн.

Означает ли это, что в ближайшее время после утверждения Методики стоит ожидать пополнение в рядах базовых и типовых моделей угроз? Вопрос остается открытым.

Порядок моделирования угроз безопасности

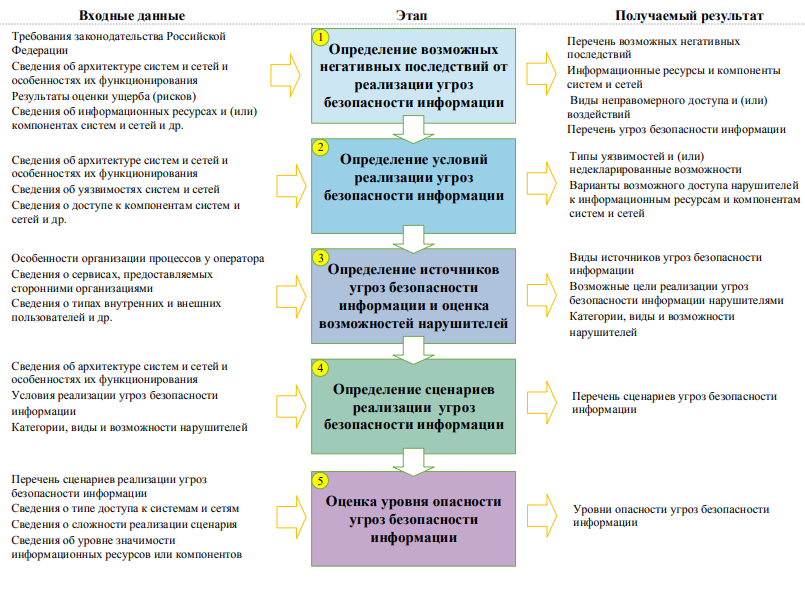

Обновленный порядок включает в себя пять этапов, выполняемых в определенной последовательности. Общая схема процесса, представленная в Методике, выглядит следующим образом:

Первой и одной из наиболее важных отличительных черт новой Методики является область ее применения, которая теперь не ограничивается лишь ИСПДн. Документ должен использоваться для определения угроз безопасности информации при ее обработке с использованием любых объектов, требования по защите к которым утверждены ФСТЭК. К таким объектам, как упоминалось ранее, относятся значимые объекты КИИ, ИСПДн, ГИС и иные типы систем.

Помимо этого, документ прямо предусматривает возможность разработки и использования отраслевых/ведомственных/корпоративных методик, учитывающих особенности функционирования объектов. Какой-либо порядок разработки и согласования «дочерних» методик не предусмотрен, единственное требование – они не должны противоречить положениям Методики.

Использование БДУ ФСТЭК при моделировании угроз безопасности

Основным источником информации об угрозах станет БДУ ФСТЭК, а также базовые и типовые модели угроз безопасности. Если для значимых объектов КИИ и ГИС такой подход предполагался и ранее, то вопрос использования (или неиспользования) БДУ по отношению к ИСПДн теперь получил однозначный ответ.

Такой подход выглядит вполне логичным, если бы не одно «но». Дело в том, что разнообразие «базовых и типовых моделей угроз» на сегодняшний день оставляет желать лучшего – в свободном доступе опубликован лишь один документ, попадающий под это описание, да и тот представляет собой выписку и нацелен на все те же ИСПДн.

Означает ли это, что в ближайшее время после утверждения Методики стоит ожидать пополнение в рядах базовых и типовых моделей угроз? Вопрос остается открытым.

Порядок моделирования угроз безопасности

Обновленный порядок включает в себя пять этапов, выполняемых в определенной последовательности. Общая схема процесса, представленная в Методике, выглядит следующим образом:

За определение актуальности угрозы безопасности информации отвечают этапы с первого по четвертый. В соответствии с Методикой, угроза безопасности будет являться актуальной при наличии хотя бы одного сценария ее реализации и если ее реализация приведет к каким-либо негативным последствиям для обладателя информации (оператора) или государства.

Цель пятого этапа – определить опасность каждой из актуальных угроз. По сути, данная характеристика носит исключительно информационный характер и не оказывает прямого влияния ни на итоговый документ, формируемый по результатам моделирования, ни на возможные варианты нейтрализации угрозы. Можно предположить, что данный параметр должен использоваться для определения очередности закрытия угрозы, однако малое число возможных значений показателя – «низкий», «средний», «высокий» - не позволяют сделать это с достаточной степенью детализации. Более того, любая из дошедших до данного шага угроз должна быть так или иначе закрыта, поэтому забыть про «неопасную» угрозу попросту не получится. Таким образом, истинная цель данного параметра остается не раскрытой в полной мере.

Стоит отметить, что работы по моделированию угроз безопасности должны проводиться либо обладателем информации (оператором) самостоятельно, либо с привлечением лицензиатов ФСТЭК. Такой подход, в соответствии с нормативными документами регулятора, применяется и в настоящее время.

Цель пятого этапа – определить опасность каждой из актуальных угроз. По сути, данная характеристика носит исключительно информационный характер и не оказывает прямого влияния ни на итоговый документ, формируемый по результатам моделирования, ни на возможные варианты нейтрализации угрозы. Можно предположить, что данный параметр должен использоваться для определения очередности закрытия угрозы, однако малое число возможных значений показателя – «низкий», «средний», «высокий» - не позволяют сделать это с достаточной степенью детализации. Более того, любая из дошедших до данного шага угроз должна быть так или иначе закрыта, поэтому забыть про «неопасную» угрозу попросту не получится. Таким образом, истинная цель данного параметра остается не раскрытой в полной мере.

Стоит отметить, что работы по моделированию угроз безопасности должны проводиться либо обладателем информации (оператором) самостоятельно, либо с привлечением лицензиатов ФСТЭК. Такой подход, в соответствии с нормативными документами регулятора, применяется и в настоящее время.

Определение актуальности угроз безопасности информации

Подробнее хочется остановиться непосредственно на порядке определения актуальности угроз безопасности.

1. Итак, на первом этапе предлагается определить все возможные негативные последствия от реализации угроз безопасности. Помогать в этом должна либо проведенная ранее оценка ущерба (рисков) от нарушения основных критических процессов, либо экспертная оценка, либо информация, получаемая от эксплуатирующих информационную систему подразделений.

При любом выбранном подходе, необходимо определить информационные ресурсы, обеспечивающие выполнение критических процессов (непосредственно информация, программно-аппаратные средства, средства защиты информации и иные) и основные виды неправомерного доступа по отношению к каждому из ресурсов. Методичка содержит перечень основных видов ресурсов и неправомерного доступа к ним, а также примеры определения возможных негативных последствий.

2. На втором этапе необходимо определить наличие потенциальных уязвимостей и их типы, наличие недекларированных возможностей в информационных системах, а также необходимость доступа к системе для реализации каждой из угроз безопасности.

В качестве основного метода выявления потенциальных уязвимостей в информационной системе на этапе ее эксплуатации является тестирование на проникновение, проводимое в том числе с учетом функциональных возможностей и настроек средств защиты.

3. Следующим, третьим этапом является определение нарушителей безопасности и оценка их возможностей. В качестве источников угроз предлагается рассматривать как антропогенные, так и техногенные: первые рассматриваются абсолютно для всех информационных систем, тогда как вторые – только для тех систем, для которых предъявляются требования к устойчивости и надежности функционирования.

Подход к определению возможных антропогенных источников угроз – нарушителей – является стандартным и заключается в выявлении конкретных видов нарушителей, их потенциала и возможностей при реализации угроз в отношении защищаемой информационной системы. Стоит отметить, что при наличии связи информационной системы с Интернетом, внешний нарушитель как минимум с низким потенциалом всегда рассматривается в качестве актуального источника угроз.

Также необходимо обратить внимание, что согласно новой Методике, нарушитель может обладать одним из четырех уровней потенциала (базовый, базовый повышенный, средний и высокий), в то время как БДУ, при описании источника угроз, использует лишь 3 уровня (низкий, средний, базовый). Как правильно в этом случае обеспечить корреляцию – вопрос, который также остается без ответа.

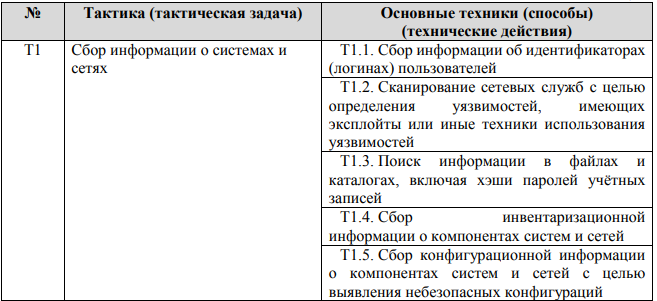

4. На заключительном этапе осуществляется анализ возможных тактик и техник реализации угроз. Для определения возможных сценариев атак, Методика предлагает использовать приведенные в ней тактики и техники, а также дополнительную информацию из БДУ ФСТЭК или иных баз данных компьютерных атак (по всей видимости здесь имеются в виду матрица ATT&CK и аналогичные походы).

Стоит отметить еще один момент, касающийся БДУ. На сегодняшний день этот ресурс не содержит какой-либо структурированной информации о возможных способах реализации угроз, в связи с чем ссылка на него выглядит неуместной.

Выдержка из матрицы тактик и методик, представленной в документе:

Подробнее хочется остановиться непосредственно на порядке определения актуальности угроз безопасности.

1. Итак, на первом этапе предлагается определить все возможные негативные последствия от реализации угроз безопасности. Помогать в этом должна либо проведенная ранее оценка ущерба (рисков) от нарушения основных критических процессов, либо экспертная оценка, либо информация, получаемая от эксплуатирующих информационную систему подразделений.

При любом выбранном подходе, необходимо определить информационные ресурсы, обеспечивающие выполнение критических процессов (непосредственно информация, программно-аппаратные средства, средства защиты информации и иные) и основные виды неправомерного доступа по отношению к каждому из ресурсов. Методичка содержит перечень основных видов ресурсов и неправомерного доступа к ним, а также примеры определения возможных негативных последствий.

2. На втором этапе необходимо определить наличие потенциальных уязвимостей и их типы, наличие недекларированных возможностей в информационных системах, а также необходимость доступа к системе для реализации каждой из угроз безопасности.

В качестве основного метода выявления потенциальных уязвимостей в информационной системе на этапе ее эксплуатации является тестирование на проникновение, проводимое в том числе с учетом функциональных возможностей и настроек средств защиты.

3. Следующим, третьим этапом является определение нарушителей безопасности и оценка их возможностей. В качестве источников угроз предлагается рассматривать как антропогенные, так и техногенные: первые рассматриваются абсолютно для всех информационных систем, тогда как вторые – только для тех систем, для которых предъявляются требования к устойчивости и надежности функционирования.

Подход к определению возможных антропогенных источников угроз – нарушителей – является стандартным и заключается в выявлении конкретных видов нарушителей, их потенциала и возможностей при реализации угроз в отношении защищаемой информационной системы. Стоит отметить, что при наличии связи информационной системы с Интернетом, внешний нарушитель как минимум с низким потенциалом всегда рассматривается в качестве актуального источника угроз.

Также необходимо обратить внимание, что согласно новой Методике, нарушитель может обладать одним из четырех уровней потенциала (базовый, базовый повышенный, средний и высокий), в то время как БДУ, при описании источника угроз, использует лишь 3 уровня (низкий, средний, базовый). Как правильно в этом случае обеспечить корреляцию – вопрос, который также остается без ответа.

4. На заключительном этапе осуществляется анализ возможных тактик и техник реализации угроз. Для определения возможных сценариев атак, Методика предлагает использовать приведенные в ней тактики и техники, а также дополнительную информацию из БДУ ФСТЭК или иных баз данных компьютерных атак (по всей видимости здесь имеются в виду матрица ATT&CK и аналогичные походы).

Стоит отметить еще один момент, касающийся БДУ. На сегодняшний день этот ресурс не содержит какой-либо структурированной информации о возможных способах реализации угроз, в связи с чем ссылка на него выглядит неуместной.

Выдержка из матрицы тактик и методик, представленной в документе:

В общем и целом, предложенный подход значительно выделяется своими положительными сторонами, особенно на фоне порядка, представленного в действующей методике. Среди «плюсов», как минимум, можно выделить следующие:

Таким образом, мероприятия по определению актуальности угроз безопасности являются целостным и структурированным процессом, способным учитывать особенности функционирования различных типов информационных систем.

Вместе с тем стоит отметить тот факт, что модернизация подхода к определению актуальности угроз сделал его значительно более трудоемким. От исполнителя (или, вероятнее, группы исполнителей) требуются глубокие знания как об инфраструктуре системы, так и различных областях ИБ, начиная от законодательных норм, заканчивая пониманием (и, желательно, наличием практических навыков) по реализации различных типов атак.

Определение угроз безопасности для инфраструктуры, размещаемой на внешних хостингах

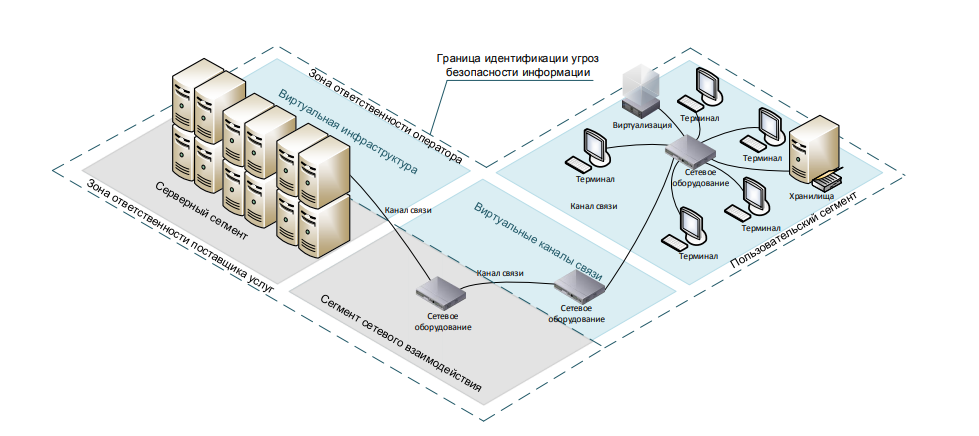

Особое внимание уделяется вопросу разделения ответственности при моделировании угроз для информационных систем, размещаемых во внешних ЦОД и облачных сервисах.

Определение актуальных угроз безопасности в рассматриваемой ситуации должно осуществляться владельцем информации совместно с используемым хостингом. В общем случае хостинг определяет актуальные угрозы безопасности для предоставляемой им инфраструктуры и доводит эти сведения до своего клиента – обладателя информации (оператора).

Например, границы моделирования угроз безопасности при аренде виртуальной инфраструктуры выглядят следующим образом:

- отказ от неудобных в использовании и далеко не всегда корректных параметров исходной защищенности информационной системы и вероятности реализации угрозы, используемых в методике 2008 года;

- зависимость актуальности угроз безопасности от действительно значимых для информационной безопасности параметров, таких как потенциальный ущерб от реализации угрозы и сценарии ее реализации;

- большой акцент на мероприятиях, позволяющих корректно и точно определить, от чего необходимо защищаться – оценка рисков, проведение тестирования на проникновение, использование источников о тактиках и техниках реализации угроз;

- предусмотрены различные варианты выполнения мероприятий при определении актуальности угроз, например, определение потенциальных последствий от реализации угрозы тремя разными способами;

- предоставление исходных данных и примеров выполнения для каждого из мероприятий, выполняемых для определения актуальности угроз.

Таким образом, мероприятия по определению актуальности угроз безопасности являются целостным и структурированным процессом, способным учитывать особенности функционирования различных типов информационных систем.

Вместе с тем стоит отметить тот факт, что модернизация подхода к определению актуальности угроз сделал его значительно более трудоемким. От исполнителя (или, вероятнее, группы исполнителей) требуются глубокие знания как об инфраструктуре системы, так и различных областях ИБ, начиная от законодательных норм, заканчивая пониманием (и, желательно, наличием практических навыков) по реализации различных типов атак.

Определение угроз безопасности для инфраструктуры, размещаемой на внешних хостингах

Особое внимание уделяется вопросу разделения ответственности при моделировании угроз для информационных систем, размещаемых во внешних ЦОД и облачных сервисах.

Определение актуальных угроз безопасности в рассматриваемой ситуации должно осуществляться владельцем информации совместно с используемым хостингом. В общем случае хостинг определяет актуальные угрозы безопасности для предоставляемой им инфраструктуры и доводит эти сведения до своего клиента – обладателя информации (оператора).

Например, границы моделирования угроз безопасности при аренде виртуальной инфраструктуры выглядят следующим образом:

В случае, если владелец хостинга не выполняет моделирование угроз, Методика не рекомендует использование его услуг. С учетом того, что такая рекомендательная мера далеко не всегда будет соблюдаться, остается открытым вопрос о том, как быть владельцу информации, если он решится на использование услуг такого хостинга.

Поддержание модели угроз в актуальном состояние

Результаты моделирования угроз оформляются в виде документа по форме, представленной в приложении к Методике, и утверждается руководителем обладателя информации (оператора). Стоит отметить, что предлагаемая к использованию форма документа имеет достаточно стандартную структуру, повторяющую основные разделы Методики, при этом в ней отсутствует раздел с указанием выводов или какой-либо иной информации, объясняющей, что же с этими угрозами делать дальше. Такой подход, к сожалению, создает впечатление неоконченного документа, описывающего мероприятие, вырванное из общего контекста.

Но перейдем к дальнейшим этапам жизненного цикла модели угроз. Подразумевается, что в течение всего периода эксплуатации информационной системы, модель угроз должна актуализироваться с учетом изменения требований законодательства, изменения архитектуры и условий функционирования системы, выявления новых угроз безопасности информации. Таким образом, обновление БДУ ФСТЭК должно повлечь за собой и обновление всех разработанных и используемых моделей угроз безопасности информации. С учетом того, что внесение изменений в БДУ событие относительно частое (от 1 до 3 раз в год, в соответствии с представленной в базе информацией), возвращаться к вопросу актуализации модели угроз придется регулярно.

Вместе с тем стоит отметить, что поддерживать в актуальном состоянии модель угроз можно и в виде электронного документа. Необходимо ли в этом случае утверждать такой документ у руководителя и если да, то каким именно образом – пока неясно.

Поддержание модели угроз в актуальном состояние

Результаты моделирования угроз оформляются в виде документа по форме, представленной в приложении к Методике, и утверждается руководителем обладателя информации (оператора). Стоит отметить, что предлагаемая к использованию форма документа имеет достаточно стандартную структуру, повторяющую основные разделы Методики, при этом в ней отсутствует раздел с указанием выводов или какой-либо иной информации, объясняющей, что же с этими угрозами делать дальше. Такой подход, к сожалению, создает впечатление неоконченного документа, описывающего мероприятие, вырванное из общего контекста.

Но перейдем к дальнейшим этапам жизненного цикла модели угроз. Подразумевается, что в течение всего периода эксплуатации информационной системы, модель угроз должна актуализироваться с учетом изменения требований законодательства, изменения архитектуры и условий функционирования системы, выявления новых угроз безопасности информации. Таким образом, обновление БДУ ФСТЭК должно повлечь за собой и обновление всех разработанных и используемых моделей угроз безопасности информации. С учетом того, что внесение изменений в БДУ событие относительно частое (от 1 до 3 раз в год, в соответствии с представленной в базе информацией), возвращаться к вопросу актуализации модели угроз придется регулярно.

Вместе с тем стоит отметить, что поддерживать в актуальном состоянии модель угроз можно и в виде электронного документа. Необходимо ли в этом случае утверждать такой документ у руководителя и если да, то каким именно образом – пока неясно.

Удалась ли новая Методика?

Опубликованный проект документа демонстрирует, что в вопросах обеспечения безопасности информационных систем регулятор старается идти в ногу со временем и вместе с тем учитывать пожелания владельцев таких систем.

Из очевидных плюсов обновленной Методики стоит отметить:

Вместе с тем, при прочтении Методики отчетливо ощущается, что это лишь проект, а не финальная версия методического документа:

Впереди еще достаточно времени для обсуждения документа – предложения и замечания по проекту Методики принимаются регулятором до 30 апреля 2020 г. Но уже сейчас можно сказать, что документ скорее получился полезным, чем наоборот. А будет ли он удобным в использовании – покажет самое ближайшее будущее.

Из очевидных плюсов обновленной Методики стоит отметить:

- ее универсальность и, следовательно, возможность использования для различных типов информационных систем;

- структурированный и понятный подход к определению актуальности угроз безопасности;

- зависимость актуальности угроз от действительно важных факторов – наличия потенциальных негативных последствий от реализации угрозы и сценариев ее реализации.

Вместе с тем, при прочтении Методики отчетливо ощущается, что это лишь проект, а не финальная версия методического документа:

- неоднократное упоминание БДУ в контексте функций, которая она в настоящий момент не реализует;

- ссылки на фактически отсутствующие для большинства типов информационных систем базовых и типовых моделей угроз;

- форма документа по результатам моделирования угроз, требующая доработки и иные мелкие недочеты.

Впереди еще достаточно времени для обсуждения документа – предложения и замечания по проекту Методики принимаются регулятором до 30 апреля 2020 г. Но уже сейчас можно сказать, что документ скорее получился полезным, чем наоборот. А будет ли он удобным в использовании – покажет самое ближайшее будущее.

И что же дальше?

Новый вариант Методики значительно отличается от действующей в настоящее время. В случае утверждения этого документа (а пока не видно ни одной действительно значимой причины, почему это может не произойти), перед владельцами информационных систем встанет вопрос о том, нужно ли им актуализировать имеющиеся модели угроз и если да, то как и в какой срок необходимо это осуществить.

И если ответ на первый вопрос с большой долей вероятности будет утвердительным, то информацию по последующим в настоящий момент взять неоткуда. Очевидно, что необходима какая-либо отсрочка при вступлении в силу новой Методики. Проведение детальной и качественной работы по моделированию угроз – процесс, требующий значительных ресурсов, как временных, так и человеческих.

Чтобы узнать о практической стороне вопроса моделирования угроз безопасности, в том числе с использованием новой Методики, продолжайте следить за нашими информационными источниками.

А если у вас возник какой-либо вопрос или понадобилась помощь – вы всегда можете обратиться к нашим специалистам.

Новый вариант Методики значительно отличается от действующей в настоящее время. В случае утверждения этого документа (а пока не видно ни одной действительно значимой причины, почему это может не произойти), перед владельцами информационных систем встанет вопрос о том, нужно ли им актуализировать имеющиеся модели угроз и если да, то как и в какой срок необходимо это осуществить.

И если ответ на первый вопрос с большой долей вероятности будет утвердительным, то информацию по последующим в настоящий момент взять неоткуда. Очевидно, что необходима какая-либо отсрочка при вступлении в силу новой Методики. Проведение детальной и качественной работы по моделированию угроз – процесс, требующий значительных ресурсов, как временных, так и человеческих.

Чтобы узнать о практической стороне вопроса моделирования угроз безопасности, в том числе с использованием новой Методики, продолжайте следить за нашими информационными источниками.

А если у вас возник какой-либо вопрос или понадобилась помощь – вы всегда можете обратиться к нашим специалистам.