26 марта 2024

Раскрытие пароля в Removal tool for Kaspersky applications

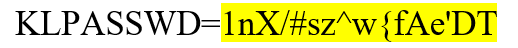

Периодически я люблю заглядывать в созданный под себя дашборд для событий от Sysmon'a и смотреть на самые редкие из исполняемых команд, которые там отображаются. Так, в феврале 2023 года в SIEM я обратил внимание на строку, в конце которой был следующий фрагмент: KLPASSWD=1nX/#. Заинтересовался и решил взять pid и ppid процесса из увиденного события для изучения, а также параллельно написать админу, от имени которого оно происходило.

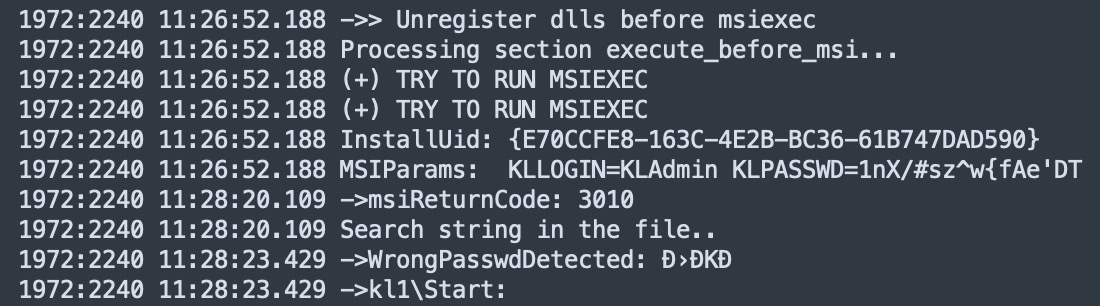

Ниже приведены события, на которые я обратил внимание.

Первое — это непосредственно само событие с KLPASSWD=1nX/#, которое я упомянул выше:

Ниже приведены события, на которые я обратил внимание.

Первое — это непосредственно само событие с KLPASSWD=1nX/#, которое я упомянул выше:

Process Create:

RuleName: technique_id=T1218,technique_name=Signed Binary Proxy Execution

UtcTime: 2023-03-15 16:24:28.533

ProcessGuid: {75b7ad2f-f13c-6411-be49-000000004700}

ProcessId: 13276

Image: C:\Windows\SysWOW64\msiexec.exe

FileVersion: 5.0.19041.2193 (WinBuild.160101.0800)

Description: Windows® installer

Product: Windows Installer - Unicode

Company: Microsoft Corporation

OriginalFileName: msiexec.exe

CommandLine: "C:\Windows\System32\msiexec.exe" /X {E80CCFE8-163C-4E2B-BC36-71B747DAD690} /l*vx+ "C:\Users\user\AppData\Local\Temp\kl-uninstall-2023-3-15-19-24-28.log" /QN DISABLEROLLBACK=1 REBOOT=ReallySuppress KLLOGIN=KLAdmin KLPASSWD=1nX/#sz^w{fAe'DT

CurrentDirectory: C:\WINDOWS\system32\

User: NT AUTHORITY\СИСТЕМА

LogonGuid: {75b7ad2f-dc48-6406-e703-000000000000}

LogonId: 0x3E7

TerminalSessionId: 0

IntegrityLevel: System

Hashes: SHA1=A5510739178F422AA33BD1EEBA57BA81C2567680,MD5=358672CD45148B835B1529D15A746847,SHA256=3247CF2A21F401513D3DB524433E8CBA7430FCFFE5BF81CE0FD90C429505F78C,IMPHASH=94A0F72DD6D0745010DB6BE24C4DBBA7

ParentProcessGuid: {75b7ad2f-f123-6411-ab49-000000004700}

ParentProcessId: 10296

ParentImage: C:\Users\user\AppData\Local\Temp\{93C0B982-A55C-43C2-9222-59FC1F8696F8}\kavremover.exe

ParentCommandLine: C:\Users\user\AppData\Local\Temp\{93C0B982-A55C-43C2-9222-59FC1F8696F8}\kavremover.exe

ParentUser: NT AUTHORITY\СИСТЕМА

В блоке commandline утилита kavremover сохранила пароль в открытом виде

Больше по pid’у из исходного события найти ничего не удалось, поскольку иных событий просто не было. Однако, если провалиться в родительский процесс, то можно увидеть момент создания log-файла:

File created:

RuleName: technique_id=T1574.010,technique_name=Services File Permissions Weakness

UtcTime: 2023-03-15 16:24:03.489

ProcessGuid: {75b7ad2f-f123-6411-ab49-000000004700}

ProcessId: 10296

Image: C:\Users\user\AppData\Local\Temp\{93C0B982-A55C-43C2-9222-59FC1F8696F8}\kavremover.exe

TargetFilename: C:\Windows\Temp\kavremvr-srvc 2023-03-15 19-24-03 (pid 10296).log

CreationUtcTime: 2023-03-15 16:24:03.489

User: NT AUTHORITY\СИСТЕМА

Из цепочки процессов было замечено, что данный файл с журналом не удаляется даже после перезапуска системы. Внутри него был тот самый пароль, но уже в файле журнала на конечной станции.

Что произошло?

Администратор при помощи утилиты kavremover версии 1.0.3345 удалял на компьютере сотрудника KES. Утилита запросила данные от учетной записи, из-под которой можно произвести данную процедуру. Были предоставлены данные учетной записи KLADMIN, обладающей максимальными правами, которые были записаны в лог-файл. Также данную операцию перехватил endpoint-агент, с помощью которого событие раскрылось (в нашем случае Sysmon, но аналогичные утилиты или EDR тоже на такое способны).

kavremover (Removal tool for Kaspersky applications) — служебная утилита для удаления Kaspersky Endpoint Security (KES)

Примечание: По-хорошему и по рекомендациям вендора, для удаления ПО не должна использоваться привилегированная учетка KLADMIN, это должна быть учетная запись, имеющая только право удаления продукта. Но, к сожалению, далеко не все читают рекомендации по безопасной настройке продуктов, которые разрабатывают производители.

Почему это плохо?

Хранение пароля от любых учетных записей, а в особенности от учетной записи администратора средства комплексной защиты информации в открытом виде несет определенные риски.

При игнорировании рекомендаций вендора и использовании KLADMIN для любых операций с ПО, в случае компрометации пароля этой учетки злоумышленник может полностью управлять KES в локальной сети, то есть:

При игнорировании рекомендаций вендора и использовании KLADMIN для любых операций с ПО, в случае компрометации пароля этой учетки злоумышленник может полностью управлять KES в локальной сети, то есть:

- Удалять агенты защиты

- Выключать отдельные защитные компоненты или менять их настройки в худшую сторону

- Развивать атаку вглубь сети (тут последствия могут быть совершенно любыми, зависит от мотивов, скиллов и фантазии злоумышленника)

Технические детали

Строго говоря, мы обнаружили две отдельные уязвимости:

Уровень опасности обеих уязвимостей оценивается вендором как: CVSS v4.0 Score: 4.1 (Medium)

CVSS:4.0/AV:L/AC:H/AT:P/PR:L/UI:A/VC:H/VI:N/VA:N/SC:N/SI:N/SA:N

- Запись пароля в открытом виде в лог файл утилиты

- Логирование посредством msi

Уровень опасности обеих уязвимостей оценивается вендором как: CVSS v4.0 Score: 4.1 (Medium)

CVSS:4.0/AV:L/AC:H/AT:P/PR:L/UI:A/VC:H/VI:N/VA:N/SC:N/SI:N/SA:N

Стоит отметить

1) На официальном сайте для скачивания данной утилиты присутствует обращение:

Пожалуйста, не используйте утилиту без рекомендаций со стороны технической поддержки «Лаборатории Касперского». Необоснованное применение утилиты может усложнить удаление продукта.

2) Без наличия endpoint-агента на хосте ввод пароля штатными средствами Windows нигде не будет отображён, но будет записан в локальном файле журнала.

Несмотря на то, что вектор атаки в данном случае «локальный», т. е. получить доступ к сохраненному паролю может только злоумышленник, уже имеющий доступ с правами локального админа на устройстве, где запускалась утилита (или доступ в SIEM, если она есть), нельзя полностью исключить риски компрометации пароля внутренним нарушителем или атакующим, который уже закрепился во внутренней сети и собирает информацию.

Несмотря на то, что вектор атаки в данном случае «локальный», т. е. получить доступ к сохраненному паролю может только злоумышленник, уже имеющий доступ с правами локального админа на устройстве, где запускалась утилита (или доступ в SIEM, если она есть), нельзя полностью исключить риски компрометации пароля внутренним нарушителем или атакующим, который уже закрепился во внутренней сети и собирает информацию.

Об обнаруженной проблеме мы уведомили «Лабораторию Касперского» и инициировали процедуру исправления

Рекомендации администраторам, использующим kavremover

- Установить обновления продуктов Kaspersky, исправляющие две описанные уязвимости.

Для kavremover: версия 1.0.4308.0 или более актуальная - В случае выявления факта компрометации пароля, незамедлительно его сменить

Таймлайн

27.02.2023

27.02.2023

Первое обнаружение

20.04.2023

20.04.2023

Раскрытие информации вендору

23.01.2024

23.01.2024

Выпуск исправления вендором

18.03.2024

18.03.2024

26.03.2024

26.03.2024

Публикации отчёта об уязвимости

Голобочанский Кирилл

Аналитик Acribia.SOC

Аналитик Acribia.SOC

Другие публикации по теме